กลไกการโจมตีแบบ Sybil:

- การสร้างตัวตนปลอม: ผู้โจมตีสร้างโหนด (node) หรือบัญชีผู้ใช้งานจำนวนมาก เพื่อให้เครือข่ายเชื่อว่าโหนดเหล่านั้นเป็นผู้ใช้งานที่แตกต่างกัน

- การครอบงำเครือข่าย: เมื่อมีโหนดปลอมจำนวนมากในเครือข่าย ผู้โจมตีสามารถควบคุมหรือแทรกแซงการตัดสินใจ หรือแม้แต่ทำให้ธุรกรรมที่ผิดพลาดกลายเป็นที่ยอมรับได้

- การแทรกแซงการโหวต: ในระบบที่อิงตามฉันทามติ (consensus) เช่น Proof of Stake (PoS) หรือ Proof of Work (PoW) ผู้โจมตีสามารถใช้โหนดปลอมในการโหวตเพื่อยืนยันธุรกรรมปลอมหรือข้อมูลที่ไม่ถูกต้องได้

- การกระจายข้อมูลผิดพลาด: ผู้โจมตีสามารถเปลี่ยนแปลงการไหลเวียนของข้อมูล หรือกีดกันไม่ให้ข้อมูลถูกกระจายไปยังผู้ใช้เครือข่ายอย่างถูกต้อง

ตัวอย่างผลกระทบจาก Sybil Attack:

- ในระบบ blockchain เช่น Bitcoin หรือ Ethereum ถ้ามีการโจมตีแบบ Sybil สำเร็จ ผู้โจมตีอาจเข้าครอบงำกลไกการยืนยันธุรกรรม ทำให้สามารถปลอมแปลงธุรกรรมหรือ double-spend ได้

- ใน P2P networks ผู้โจมตีสามารถขัดขวางการแชร์ไฟล์หรือข้อมูล ทำให้ระบบทำงานไม่ปกติ หรือปิดกั้นไม่ให้ผู้ใช้งานเข้าถึงข้อมูลบางส่วน

การป้องกันการโจมตีแบบ Sybil:

- Proof of Work (PoW): ในระบบอย่าง Bitcoin ผู้ใช้งานต้องใช้พลังงานในการประมวลผล (computational power) เพื่อเข้าร่วมการยืนยันธุรกรรม การสร้างโหนดปลอมจำนวนมากจึงมีต้นทุนสูง

- Proof of Stake (PoS): ผู้ใช้งานต้องมีสินทรัพย์ในระบบนั้นๆ เพื่อเข้าร่วมการยืนยันธุรกรรม ผู้โจมตีจะต้องถือเหรียญจำนวนมากเพื่อมีอำนาจโหวต

- การยืนยันตัวตน: บางระบบใช้วิธีการยืนยันตัวตนหรือการสร้างความน่าเชื่อถือในระดับบุคคล เพื่อป้องกันไม่ให้ผู้โจมตีสามารถสร้างบัญชีผู้ใช้จำนวนมากได้

- ระบบโทเคนหรือเครดิต: ในบางเครือข่าย การโจมตีแบบ Sybil ถูกจำกัดด้วยการใช้ระบบเครดิตหรือโทเคน ที่ผู้ใช้งานต้องมีและเสียไปเมื่อทำธุรกรรมหรือเข้าร่วมเครือข่าย

ตัวอย่างการโจมตีในโลกจริง:

- Tor Network: Tor เป็นเครือข่ายที่ช่วยให้การท่องอินเทอร์เน็ตไม่สามารถติดตามได้ ผู้โจมตี Sybil สามารถสร้างโหนดจำนวนมากเพื่อสอดแนมการไหลเวียนของข้อมูลได้

- Cryptocurrency Networks: การพยายามครอบงำระบบโหวตในการยืนยันธุรกรรมเพื่อให้เกิดการ double-spend หรือทำให้ธุรกรรมที่ไม่ถูกต้องได้รับการยอมรับ

การโจมตีแบบ Sybil ยังคงเป็นปัญหาที่ท้าทายสำหรับระบบ decentralized หลายประเภท

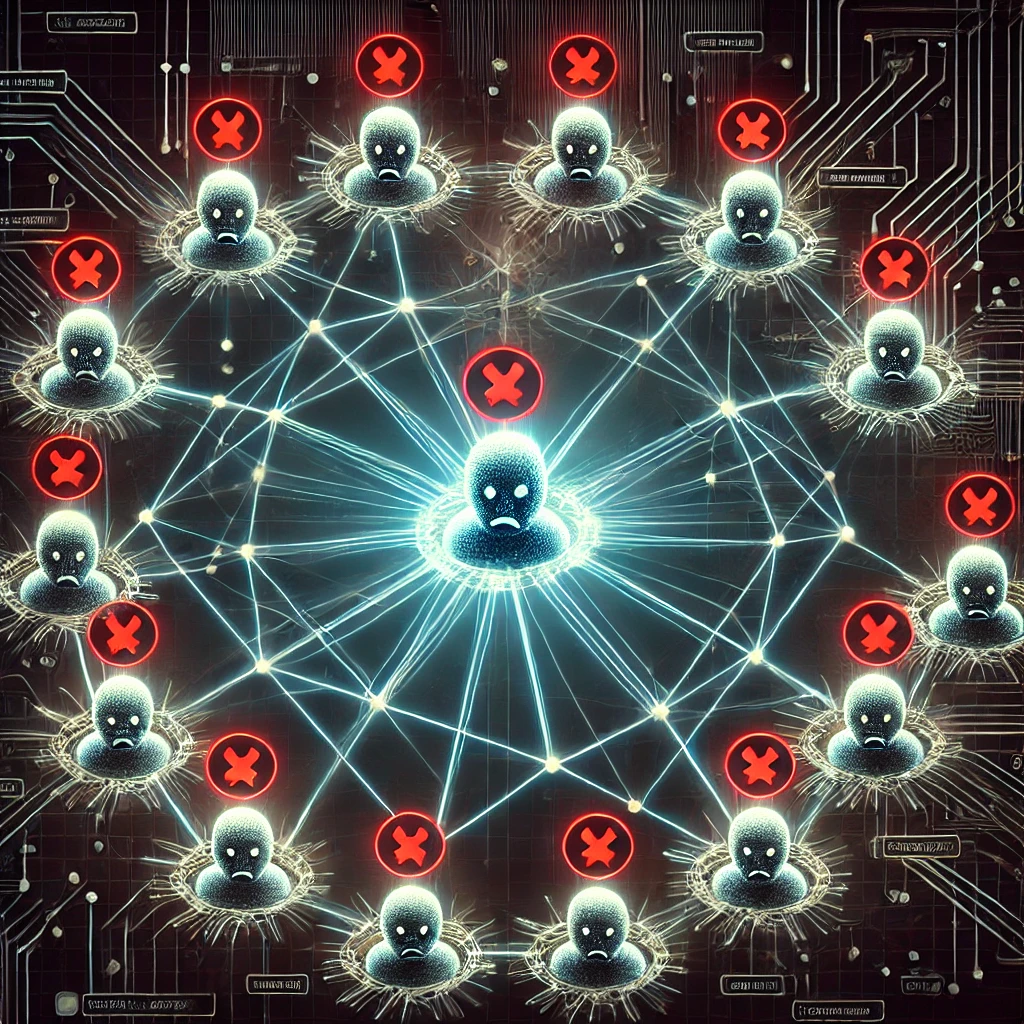

การโจมตีแบบ Sybil (Sybil Attack) เป็นรูปแบบการโจมตีบนเครือข่ายคอมพิวเตอร์แบบกระจาย (decentralized networks) โดยผู้โจมตีจะสร้างหลายๆ ตัวตนปลอมขึ้นมาเพื่อควบคุมหรือครอบงำเครือข่ายหรือระบบนั้นๆ การโจมตีนี้สามารถใช้เพื่อแทรกแซงการทำงานของเครือข่าย เช่น การลงมติ การกระจายข้อมูล หรือการตรวจสอบธุรกรรม

ในระบบ blockchain หรือระบบที่ทำงานบน consensus (ฉันทามติ) แบบกระจาย ผู้โจมตี Sybil อาจสร้างหลายๆ node (โหนด) ปลอมเพื่อเพิ่มอิทธิพลในกระบวนการลงมติหรือยืนยันธุรกรรม ซึ่งสามารถนำไปสู่การปฏิเสธการทำงาน (Denial of Service) หรือการจัดการข้อมูลให้ผิดพลาดได้

การป้องกันการโจมตีแบบ Sybil มักใช้ระบบการยืนยันตัวตนที่เข้มงวดขึ้น เช่น Proof of Work (PoW) หรือ Proof of Stake (PoS) เพื่อจำกัดจำนวนโหนดที่ผู้โจมตีสามารถสร้างขึ้น

การโจมตีแบบ Sybil Attack มักพบในระบบเครือข่ายกระจายอำนาจ (decentralized networks) เช่น blockchain, peer-to-peer (P2P) networks, และ ระบบโหวตหรือ consensus ที่ใช้เพื่อสร้างความน่าเชื่อถือในกลุ่มผู้ใช้งาน แต่การโจมตีประเภทนี้มีความเสี่ยงในการทำให้ระบบล้มเหลวหรือข้อมูลผิดเพี้ยน

กลไกการโจมตีแบบ Sybil:

- การสร้างตัวตนปลอม: ผู้โจมตีสร้างโหนด (node) หรือบัญชีผู้ใช้งานจำนวนมาก เพื่อให้เครือข่ายเชื่อว่าโหนดเหล่านั้นเป็นผู้ใช้งานที่แตกต่างกัน

- การครอบงำเครือข่าย: เมื่อมีโหนดปลอมจำนวนมากในเครือข่าย ผู้โจมตีสามารถควบคุมหรือแทรกแซงการตัดสินใจ หรือแม้แต่ทำให้ธุรกรรมที่ผิดพลาดกลายเป็นที่ยอมรับได้

- การแทรกแซงการโหวต: ในระบบที่อิงตามฉันทามติ (consensus) เช่น Proof of Stake (PoS) หรือ Proof of Work (PoW) ผู้โจมตีสามารถใช้โหนดปลอมในการโหวตเพื่อยืนยันธุรกรรมปลอมหรือข้อมูลที่ไม่ถูกต้องได้

- การกระจายข้อมูลผิดพลาด: ผู้โจมตีสามารถเปลี่ยนแปลงการไหลเวียนของข้อมูล หรือกีดกันไม่ให้ข้อมูลถูกกระจายไปยังผู้ใช้เครือข่ายอย่างถูกต้อง

ตัวอย่างผลกระทบจาก Sybil Attack:

- ในระบบ blockchain เช่น Bitcoin หรือ Ethereum ถ้ามีการโจมตีแบบ Sybil สำเร็จ ผู้โจมตีอาจเข้าครอบงำกลไกการยืนยันธุรกรรม ทำให้สามารถปลอมแปลงธุรกรรมหรือ double-spend ได้

- ใน P2P networks ผู้โจมตีสามารถขัดขวางการแชร์ไฟล์หรือข้อมูล ทำให้ระบบทำงานไม่ปกติ หรือปิดกั้นไม่ให้ผู้ใช้งานเข้าถึงข้อมูลบางส่วน

การป้องกันการโจมตีแบบ Sybil:

- Proof of Work (PoW): ในระบบอย่าง Bitcoin ผู้ใช้งานต้องใช้พลังงานในการประมวลผล (computational power) เพื่อเข้าร่วมการยืนยันธุรกรรม การสร้างโหนดปลอมจำนวนมากจึงมีต้นทุนสูง

- Proof of Stake (PoS): ผู้ใช้งานต้องมีสินทรัพย์ในระบบนั้นๆ เพื่อเข้าร่วมการยืนยันธุรกรรม ผู้โจมตีจะต้องถือเหรียญจำนวนมากเพื่อมีอำนาจโหวต

- การยืนยันตัวตน: บางระบบใช้วิธีการยืนยันตัวตนหรือการสร้างความน่าเชื่อถือในระดับบุคคล เพื่อป้องกันไม่ให้ผู้โจมตีสามารถสร้างบัญชีผู้ใช้จำนวนมากได้

- ระบบโทเคนหรือเครดิต: ในบางเครือข่าย การโจมตีแบบ Sybil ถูกจำกัดด้วยการใช้ระบบเครดิตหรือโทเคน ที่ผู้ใช้งานต้องมีและเสียไปเมื่อทำธุรกรรมหรือเข้าร่วมเครือข่าย

ตัวอย่างการโจมตีในโลกจริง:

- Tor Network: Tor เป็นเครือข่ายที่ช่วยให้การท่องอินเทอร์เน็ตไม่สามารถติดตามได้ ผู้โจมตี Sybil สามารถสร้างโหนดจำนวนมากเพื่อสอดแนมการไหลเวียนของข้อมูลได้

- Cryptocurrency Networks: การพยายามครอบงำระบบโหวตในการยืนยันธุรกรรมเพื่อให้เกิดการ double-spend หรือทำให้ธุรกรรมที่ไม่ถูกต้องได้รับการยอมรับ

การโจมตีแบบ Sybil ยังคงเป็นปัญหาที่ท้าทายสำหรับระบบ decentralized หลายประเภท